デジタル技術満開の時代に。アナクロなふぞがその自称採点基準の精度を上げるほど、逃げ水のように進化を続ける採点基準の謎に迫ります。

そして採点基準とは官が決める硬直的でなく、民間で柔軟かつ機敏に決めて良いとするのが診断士試験の採点基準。そこでふぞろい基準のメリデメを検証します。

キーワード以外は加工自由なふぞ基準

| ①多様な視点の提供 | ②創造と革新 | ③リスクから生まれるチャンス |

|---|---|---|

| ふぞろい基準で合格した人はそれぞれの視点やアプローチを持っています。これらの経験を共有することで、多様な学習アプローチを提示できます。特に困難な状況を乗り越えた話は、周囲のモチベーション向上につながるでしょう。 | 独自のアプローチで試験合格した人はその経験を通じ、ビジネス上で創造的かつ革新的な方法を開発する可能性があります。これは次々起きる変化に直面する諸企業における課題解決に有用なスキルです。 | これまでにない独自なアプローチでの合格は、リスクを取ることの価値を示す良い例です。これは、ビジネスの世界でも非常に重要な教訓であり、新しいアイデアやビジネスモデルに挑む勇気を与えるのです。 |

特定教材の自慢をするから8割落ちる

| ❶隙あらば合格自慢 | ❷試験の題意を離脱 | ❸不合格リスクの軽視 |

|---|---|---|

| ふぞろいが合格自慢をするほどたまたま合格であるファクトが露見し、そのノウハウ合格の再現可能性はゼロ以下に。特に隙あらば合格自慢とからかわれる内は、業界標準と呼ぶには程遠いのです。 | 試験合格の目的化が進行すると、社会人としての基本知識や周囲への配慮がおろそかに。仮に2割で合格し続けるとしても、試験主催者の意に反する情報発信は、8割狙い撃ちの原因になります。 | マイ合格を連呼するふぞろい自慢は、現実離れした誤った期待を抱かせるリスクがあります。試験合格が過度に目的化してノウハウを集め始めると、本来の望ましい学習努力や工夫が損われます。 |

要するに加点キーワードを提示する利点を上回り、主催者側の許容範囲を明らかに踏み込えた自慢の欠点。同業D社の誇るノウハウが8割落ちるとからかわれる理由がそこな。

【過去問RTA 情報②】採点基準の業界標準 / ネットワーク~システム構成技術31マーク

そこでデキるあなたは今日も過去問RTA。同業D社が一生知らない学習アプローチで、試験の不合格リスクを一気に下げます。

ネットワーク

診断士受験のオジサン世代のみ知る「パソコン通信」。PCがツナがり始めたのが、今のデジタル時代の幕開けです。

テキスト知識なので覚えていたかどうか。出題頻度は低くなりましたが、暗記します↓。

| a | b | c | |

| ○ア | ① | ② | ③ |

| ×イ | ① | ③ | ④ |

| ×ウ | ② | ③ | ④ |

| ×エ | ② | ④ | ⑤ |

| 中小企業においても、ネットワーク環境を理解することは重要である。ネットワーク機器と、それに対応する通信ネットワークにおけるOSI 基本参照モデルの階層の組み合わせとして、最も適切なものを下記の解答群から選べ。 |

| 【ネットワーク機器】 a LAN ケーブルのように、電気的な信号を送受信する装置 b リピーターハブのように、ケーブルを流れる電気信号を増幅してLAN の総延長距離を伸長する装置 c ルータのように、異なるLAN 同士の中継役を担う装置 |

| 【OSI 基本参照モデルの階層の第1 層~第5 層】 ① 第1 層(物理層) ② 第2 層(データリンク層) ③ 第3 層(ネットワーク層) ④ 第4 層(トランスポート層) ⑤ 第5 層(セッション層) |

×ウは暗記不要。

| ケーブルを必要とせずに電波などを利用して通信を行う無線LAN は、信号が届く範囲であれば、その範囲内でコンピュータを自由に設置できるために、中小企業でも有用である。したがって、その特性を理解しておく必要がある。 無線LAN に関する記述として、最も適切なものはどれか。 |

| ×ア SSID は無線LAN におけるアクセスポイントの識別名であるが、複数のアクセスポイントに同一のSSID を設定できる無線LAN 装置の機能をマルチSSIDという。 ○イ 無線LAN におけるアクセス制御方式の一つであるCSMA/CA 方式では、データ送信中にコリジョンを検出した場合には、しばらく時間をおいてから送信を開始することで、コリジョンを回避する。 ×ウ 無線LAN におけるアクセス制御方式の一つであるCSMA/CD 方式では、利用する周波数帯を有効に利用するために、それをタイムスロットと呼ばれる単位に分割することで、複数ユーザの同時通信を提供することができる。 ×エ 無線LAN の暗号化の規格であるLTE は、アルゴリズムの脆ぜい弱じゃく性が指摘されたWEP を改良したことから、より強固な暗号化を施すことができる。 |

IEEE802のgやらnの暗記は不要。Bluetoothが電子レンジと干渉しないことと、速度がとにかくバカっ早くなる点に注目します。

| × | →○ | |

| ×b | 5 GHz | 2.4 GHz |

| ×d | 5GHz帯を利用するので 受ける | 2.4GHHz帯を利用しても、周波数ホッピング機能により 軽減できる |

| ×e | と5GHz帯を | 付近で周波数を |

| インターネットへの接続やデジタル機器同士のデータ交換の際に用いる無線通信技術にはさまざまな種類があり、それぞれの特徴を理解する必要がある。 無線通信技術に関する記述として、最も適切な組み合わせを下記の解答群から選べ。 |

| ○a 無線LAN 規格IEEE802.11n に対応する機器は、IEEE802.11ac に対応する機器と通信が可能である。 ×b 無線LAN 規格IEEE802.11g に対応する機器は、5 GHz 帯を利用するので電子レンジなどの家電製品から電波干渉を受ける。 ○c Bluetooth に対応する機器は、周波数ホッピング機能により電子レンジなどの家電製品からの電波干渉を軽減できる。 ×d Bluetooth に対応する機器は、5 GHz 帯を利用するので電子レンジなどの家電製品から電波干渉を受ける。 ×e Bluetooth に対応する機器は、2.4 GHz 帯と5 GHz 帯を切り替えて通信を行うことができるので、電子レンジなどの家電製品からの電波干渉を軽減できる。 |

診断士試験で問う内容ではないし、来年の出題もない。なんとなく16や32を選びたくなるところに、正解=30になる所が余計に意地悪です。

| IPv4ネットワークにおいては、ネットワークが使用するIPアドレスの範囲を指定するのにサブネットマスクが利用される。 以下のネットワークにおいて、ホストとして使用できるIPアドレスの個数は最大いくつになるか。最も適切なものを下記の解答群から選べ。 ネットワークアドレス 172.16.16.32/27 サブネットマスク 255.255.255.224 なお、これを2進法で表すと次のようになる。 ネットワークアドレス 10101100 00010000 00010000 00100000 サブネットマスク 11111111 11111111 11111111 11100000 |

| ×ア 14 ×イ 16 ×ウ 24 〇エ 30 ×オ 32 |

古くからの定番出題であったOSI基本参照モデルから出題。くだらない語呂合わせでムキになるより、サクッと鉛筆を転がす時代です。

| a | b | c | d | e | |

| ×ア | ブリッジ | リピータ | ルータ | ゲートウェイ | アクセスポイント |

| ×イ | リピータ | アクセスポイント | ゲートウェイ | ルータ | ブリッジ |

| 〇ウ | リピータ | ブリッジ | ルータ | ゲートウェイ | アクセスポイント |

| ×エ | リピータ | ルータ | ゲートウェイ | ブリッジ | アクセスポイント |

| ×オ | ルータ | ブリッジ | アクセスポイント | ゲートウェイ | リピータ |

| LANを構成するために必要な装置に関する以下のa~eの記述とその装置名の組み合わせとして、最も適切なものを下記の解答群から選べ。 |

| a OSI基本参照モデルの物理層で電気信号を中継する装置。 b OSI基本参照モデルのデータリンク層の宛先情報を参照してデータフレームを中継する装置。 c OSI基本参照モデルのネットワーク層のプロトコルに基づいてデータパケットを中継する装置。 d OSI基本参照モデルのトランスポート層以上で使用されるプロトコルが異なるLAN同士を接続する装置。 e 無線LANを構成する機器の1つで、コンピュータなどの端末からの接続要求を受け付けてネットワークに中継する装置。 |

インターネット

インターネットがつながる、ごく基本の仕組みは知っておこう。年1マーク出ます。

×イは定番ひっかけ。×アウの入れ替えがやや難。

| × | →○ | |

| ×ア | DHCP | NAT |

| ×ウ | NAT | DHCP |

| ×イ | MAC アドレス | IPアドレス |

| パーソナルコンピュータ(PC)を会社内のLAN に接続し、インターネットを利用して業務を行う場面が増え、インターネットの管理・運用に関する理解が必要になっている。 インターネットの管理・運用に関する記述として、最も適切なものはどれか。 |

| ×ア DHCP は、会社内のプライベートIP アドレスをグローバルIP アドレスに変換し、インターネットへのアクセスを可能にする。 ×イ MAC アドレスは、PC に割り振る識別番号であり、ネットワークのグループを示すネットワークアドレス部と、そのネットワークに属する個々のPC を識別するホストアドレス部に分かれる。 ×ウ NAT は、LAN に接続するPC に対してIP アドレスを始めとして、ホスト名や経路情報、DNS サーバの情報など、通信に必要な設定情報を自動的に割り当てるプロトコルである。 〇エ ポート番号は、TCP やUDP 通信において通信相手のアプリケーションを識別するために利用される番号であり、送信元ポート番号と宛先ポート番号の両方を指定する必要がある。 |

古典論点を古典的な形でR4に出題。今後はさすがにこの手の出題はないでしょう。

| ネットワーク上では多様な通信プロトコルが用いられている。通信プロトコルに関する記述とその用語の組み合わせとして、最も適切なものを下記の解答群から選べ。 |

| ① Web ブラウザとWeb サーバ間でデータを送受信する際に用いられる。 ② 電子メールクライアントソフトが、メールサーバに保存されている電子メールを取得する際に用いられる。 ③ 電子メールの送受信において、テキストとともに画像・音声・動画などのデータを扱う際に用いられる。 ④ クライアントとサーバ間で送受信されるデータを暗号化する際に用いられる。 |

| ① | ② | ③ | ④ | |

| ○ア | HTTP | POP3 | MIME | SSL/TLS |

| ×イ | HTTP | SMTP | IMAP | UDP |

| ×ウ | NTP | POP3 | IMAP | UDP |

| ×エ | NTP | POP3 | MIME | UDP |

| ×オ | NTP | SMTP | IMAP | SSL/TLS |

×アイは結論あべこべ。×ウオは下線部の主語があべこべ(入れ替え)です。

| × | →○ | |

| ×ア | できない | できる |

| ×イ | できる | できない |

| ×ウ | NAT | DNS機能 |

| ×オ | DNS機能 | NAT |

| IP アドレスやドメインに関する記述として、最も適切なものはどれか。 |

| ×ア DHCP は、ネットワークに接続するノードへのIP アドレスの割り当てを自動的に行うプロトコルであり、サブネットマスクやデフォルトゲートウェイのアドレスは自動設定できない。 ×イ IPv4 とIPv6 の間には互換性があるので、IPv4 アドレスを割り当てられた機器とIPv6 アドレスを割り当てられた機器は直接通信できる。 ×ウ NATは、ドメイン名とIP アドレスを動的に対応づけるシステムである。 ○エ トップレベルドメインは、分野別トップレベルドメイン(gTLD)と国別トップレベルドメイン(ccTLD)に大別される。 ×オ ルータの持つDNS 機能によって、LAN 内の機器に割り当てられたプライベートIP アドレスをグローバルIP アドレスに変換し、インターネットへのアクセスが可能になる。 |

全く別の用語を説明する、典型的な主語入れ替えパターンです。当問では〇オが正解の前提で、×アイウエの主語を入れ替えると正解知識を5つ覚えます。

| × | →〇 | |

| ×アイ | DHCP | DNS(下線部あべこべ) |

| ×ウエ | IPアドレス | MACアドレス(下線部あべこべ) |

| インターネットの仕組みに関する記述として、最も適切なものはどれか。 |

| ×ア DHCP とは、IP アドレスとドメイン名を対応づける仕組みである。 ×イ DNS とは、LAN に接続する端末に対して、IP アドレスを始めとして、ホスト名や経路情報など、通信に必要な設定情報を自動的に割り当てるプロトコルである。 ×ウ IP アドレスとは、TCP やUDP 通信において、通信相手のアプリケーションを識別するために利用される番号のことである。 ×エ MAC アドレスとは、ネットワークに接続されたホストに割り振られた識別番号であり、ネットワークのグループを示すネットワークアドレス部とそのネットワークに属する個々の端末を識別するホストアドレス部に分かれる。 〇オ NAT とは、プライベートIP アドレスとグローバルIP アドレスを相互に変換して、インターネットへのアクセスを可能にする仕組みである。 |

セキュリティ

ネットワークを作る技術が一巡すると、使う側の問題解決へ。その代表がセキュリティです。

セキュリティ

aが一瞬「?」でも、SSL認証、証明書なら知っているはず。

| × | →○ | |

| ×b | IDS | 暗号化 |

| ×d | DMZ | DHCP |

| 近年、情報ネットワークが発展・普及し、その重要性はますます高まっている。 安全にネットワーク相互間の通信を運用するための記述として、最も適切なものの組み合わせを下記の解答群から選べ。 |

| 〇a SSL/TLS は、インターネットを用いた通信においてクライアントとサーバ間で送受信されるデータを暗号化する際に使われる代表的なプロトコルである。 ×b IDS は、大切な情報を他人には知られないようにするために、データを見てもその内容が分からないように、定められた処理手順でデータを変換する仕組みである。 〇c VPN は、認証と通信データの暗号化によってインターネット上に構築された仮想的な専用ネットワークである。 ×d DMZ は、LAN に接続するコンピュータやデバイスなどに対して、IP アドレス、ホスト名やDNS サーバの情報といった通信に必要な設定情報を自動的に割り当てるプロトコルである。 |

| a | b | c | d | |

| ×ア | 〇 | × | ||

| 〇イ | 〇 | 〇 | ||

| ×ウ | × | × | ||

| ×エ | 〇 | × |

ゼロトラスト知ってますか? が題意。×イウオのボケは国語のセンスで直します(複数解あり)。

| × | →○ | |

| ×ア | ??? | ※どうみても論点が異なるが、ボケの出典不明 |

| ×イ | 外部の侵入を防ぐVPN 機器を撤廃し 集中する | すべての通信を保護し 実現する |

| ×ウ | とともに のみを | ことで 以外でも |

| ×オ | するが(逆接) しない | して(順接) する |

| 業務システムのクラウド化やテレワークの普及によって、企業組織の内部と外部の境界が曖昧となり、ゼロトラストと呼ばれる情報セキュリティの考え方が浸透してきている。 ゼロトラストに関する記述として、最も適切なものはどれか。 |

| ×ア 組織内において情報セキュリティインシデントを引き起こす可能性のある利用者を早期に特定し教育することで、インシデント発生を未然に防ぐ。 ×イ 通信データを暗号化して外部の侵入を防ぐVPN 機器を撤廃し、認証の強化と認可の動的管理に集中する。 ×ウ 利用者と機器を信頼せず、認証を強化するとともに組織が管理する機器のみを構成員に利用させる。 ○エ 利用者も機器もネットワーク環境も信頼せず、情報資産へのアクセス者を厳格に認証し、常に確認する。 ×オ 利用者を信頼しないという考え方に基づき認証を重視するが、一度許可されたアクセス権は制限しない。 |

当問をテキスト代わりにして覚えます。なお×オにSIEMが2つあるのは誤植(出題ミス)と思われます。

| a | b | c | d | e | |

| ×ア | IDS | IPS | DMZ | SIEM | WAF |

| 〇イ | IDS | IPS | WAF | DMZ | SIEM |

| ×ウ | IPS | IDS | WAF | DMZ | SIEM |

| ×エ | IPS | WAF | SIEM | DMZ | IDS |

| ×オ | SIEM | IDS | WAF | SIEM | DMZ |

| ネットワークのセキュリティを確保することは重要である。ネットワークセキュリティに関する以下のa~eの記述とその用語の組み合わせとして、最も適切なものを下記の解答群から選べ。 |

| a ネットワークへの不正侵入を監視し、不正侵入を検知した場合に管理者に通知するシステム。 b ネットワークへの不正侵入を監視し、不正侵入を検知した場合にその通信を遮断するシステム。 c SQLインジェクションなどのWebアプリケーションへの攻撃を検知し、防御するシステム。 d インターネット上に公開されたサーバへの不正アクセスを防ぐため、外部ネットワークと内部ネットワークの中間に設けられたネットワーク上のセグメント。 e 機器やソフトウェアの動作状況のログを一元的に管理し、セキュリティ上の脅威となる事象をいち早く検知して分析できるようにするシステム。 |

認証・暗号化

テキスト知識でしっかり。

| × | →○ | |

| ×b | ペアとなる送信者 | 自分 |

| ×d | 送信者 | 受信者 |

| 情報ネットワーク社会を支えるセキュリティ技術の1 つに暗号化技術がある。 暗号化方式に関する記述として、最も適切なものの組み合わせを下記の解答群から選べ。 |

| ○a 共通鍵暗号方式は、暗号化と復号に共通鍵を用いる方式である。この方式では、送信者と受信者はあらかじめ共通鍵を共有しておく必要がある。 ×b 公開鍵暗号方式では、送信者は送信データを受信者の公開鍵で暗号化し、それを受け取った受信者は、ペアとなる送信者の秘密鍵で復号する。 ×c 公開鍵暗号方式は、暗号化と復号に2 個1 組の異なる鍵を用いる方式である。この方式では、データを送信する時には送信者の公開鍵を使う。 ○d セッション鍵方式は、共通鍵暗号方式の長所と公開鍵暗号方式の長所を組み合わせた方式である。 |

| ×ア aとb ○イ aとd ×ウ bとc ×エ cとd |

| a | b | c | d | |

| ×ア | ○ | × | ||

| ○イ | ○ | ○ | ||

| ×ウ | × | × | ||

| ×エ | × | ○ |

正解○エが選びにくく、消去法で解けたか。×アイオはバツにできるので、×ウの二要素認証の3つの要素を覚え直す。

| × | →○ | |

| ×ア | 生体認証 | ワンタイムパスワード |

| ×イ | チャレンジレスポンス認証 | 生体認証 |

| ×ウ | 秘密の質問の答えの | 知識認証(秘密の質問の答え)や生体認証を加えた |

| ×オ | ワンタイムパスワード | シングルサインオン |

| 情報システムの利用において、利用者を認証する仕組みの理解は重要である。 それらに関する記述として、最も適切なものはどれか。 |

| ×ア 生体認証では、IDとパスワードに加えてセキュリティトークンによって利用者を認証する。 ×イ チャレンジレスポンス認証では、指紋認証、静脈認証、署名の速度や筆圧などによって利用者を認証する。 ×ウ 二要素認証では、パスワードだけではなく秘密の質問の答えの2 つを組み合わせることによって利用者を認証する。 ○エ リスクベース認証では、普段と異なる環境からログインする際、通常の認証に加えて合言葉などによって利用者を認証する。 ×オ ワンタイムパスワードによる認証では、一度認証されれば、利用する権限を持つ各サーバやアプリケーションでの認証が不要となる。 |

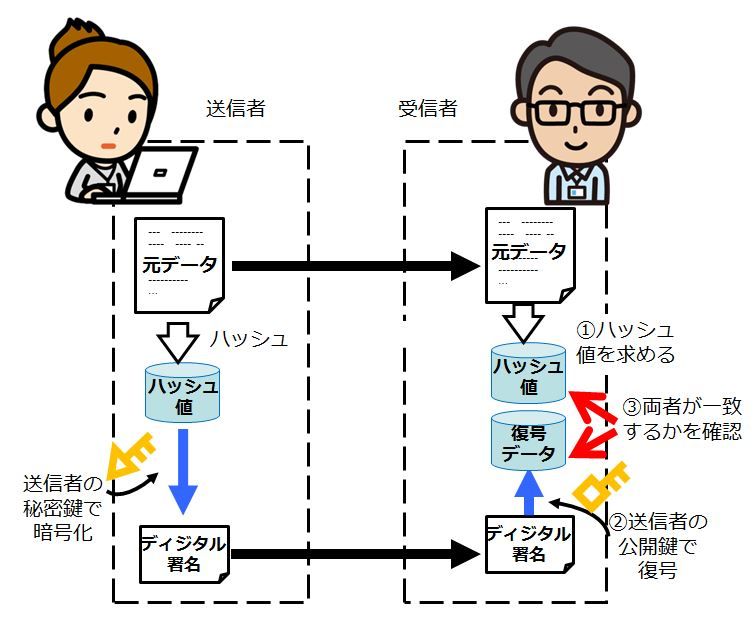

○abが合っているのはわかるので、×cdeをどう正しく直すか。eはやや難です。

| × | →○ | |

| ×c | できる | できない |

| ×d | 公開鍵 | 秘密鍵(下線部あべこべ) |

| ×e | 秘密鍵の所有者を | そこに含む公開鍵で復号し、本人と改変されていないことを |

| デジタル署名に関する記述として、最も適切な組み合わせを下記の解答群から選べ。 |

| ○a 送信者のなりすましを防ぎ、本人が送信したメッセージであることを証明できる。 ○b 送信されたメッセージが改変(改ざん)されていないことを検知できる。 ×c 送信されたメッセージが傍受(盗聴)されていないことを証明できる。 ×d 送信者はメッセージのダイジェストを公開鍵で暗号化し、受信者は秘密鍵で復号する。 ×e 電子証明書は、秘密鍵の所有者を証明するものである。 |

当問は正解〇ウとなっていますが、×dは必ずしもバツと言えず、ここでは〇イウ両方正解とします。

| × | →〇 | |

| ×b | 公開鍵 | 秘密鍵 |

| ×d | 公開鍵と秘密鍵を | 秘密鍵で公開鍵を |

| 暗号化方式に関する記述の正誤の組み合わせとして、最も適切なものを下記の解 答群から選べ。 |

| 〇a 共通鍵暗号方式では、暗号化と復号に共通鍵を用い、送信者と受信者はあらかじめ共通鍵を共有しておく必要がある。 ×b 共通鍵暗号方式では、送信者の秘密鍵で暗号化し、受信者は送信者と共通の公開鍵で復号する。 〇c 公開鍵暗号方式では、暗号化と復号に2 個1 組の異なる鍵を用いる。 ×d 公開鍵暗号方式では、受信者が公開鍵と秘密鍵を作成する。 |

| a | b | c | d | |

| ×ア | 正 | 正 | 誤 | 誤 |

| ×イ | 正 | 誤 | 正 | 正 |

| 〇ウ | 正 | 誤 | 正 | 誤 |

| ×エ | 誤 | 正 | 正 | 正 |

| ×オ | 誤 | 誤 | 正 | 誤 |

主語入れ替えタイプでは、同時に4~5個の正解知識を教わる。仲間外れになるリスクベース認証だけ、ネットで調べて覚えます。

| × | →〇 | |

| ×ア | 生体認証 | 秘密の質問による認証 |

| ×イ | チャレンジレスポンス認証 | シングルサインオン |

| ×エ | 秘密の質問による認証 | チャレンジレスポンス認証 |

| ×オ | リスクベース認証 | 生体認証 |

| 利用者を認証する仕組みに関する記述として、最も適切なものはどれか。 |

| ×ア 生体認証では、普段と異なる環境からログインする際、通常の認証に加えて合言葉などによって利用者を認証する。 ×イ チャレンジレスポンス認証では、一度認証されれば、利用する権限を持つ各サーバやアプリケーションでの認証が不要となる。 〇ウ 二要素認証では、パスワードだけではなく指紋などの2 つの要素を組み合わせることによって利用者を認証する。 ×エ 秘密の質問による認証では、ID とパスワードに加えてセキュリティトークンによって利用者を認証する。 ×オ リスクベース認証では、指紋認証、静脈認証、署名の速度や筆圧などによって利用者を認証する。 |

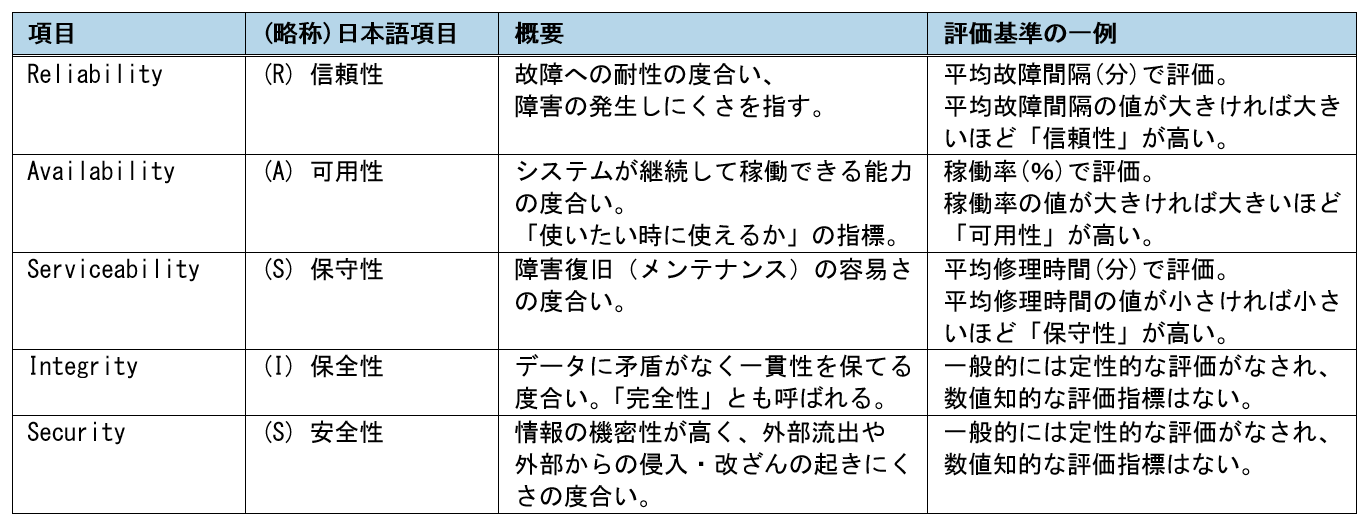

システム構成技術(RASIS)

規格・定義

RASISの定義を覚える良問。×eでは保全性=完全性、安全性=機密性です。ときどきわざと言い換えてくるので、英語の頭文字で覚えておけば安心。

| × | →○ | |

| ×a | ターンアラウンドタイム | 稼働率(またはMTBF) |

| ×d | レスポンスタイム | ターンアラウンドタイム |

| ×e | の3つ | 信頼性・保守性の5つ |

| 情報システムの信頼性や性能を正しく評価することは重要である。情報システムの評価に関する記述として、最も適切な組み合わせを下記の解答群から選べ。 |

| ×a 可用性とは、高い稼働率を維持できることを意味し、ターンアラウンドタイムで測定する。 ○b 完全性とは、データが矛盾を起こさずに一貫性を保っていることを意味する。 ○c スループットとは、単位時間当たりに処理できる処理件数を意味する。 ×d レスポンスタイムとは、システムに処理要求を送ってから結果の出力が終了するまでの時間を意味する。 e RASIS とは、可用性・完全性・機密性の3 つを指している。 |

| a | b | c | d | e | |

| ×ア | × | × | |||

| ×イ | × | × | |||

| 〇ウ | ○ | ○ | |||

| ×エ | ○ | × | |||

| ×オ | ○ | × |

当問のような穴埋め問題は先に正解を見てしまい、テキストに戻って覚える。初見用語は再出題されることもあります。

| A | B | C | D | E | |

| ×ア | 帯域幅 | ジック | ping値 | レイテンシ | 輻輳 |

| ×イ | 帯域幅 | 輻輳 | スループット | ping値 | ジック |

| 〇ウ | 帯域幅 | 輻輳 | スループット | レイテンシ | ジック |

| ×エ | トラフィック | ジック | ping値 | 輻輳 | レイテンシ |

| ×オ | トラフィック | 輻輳 | スループット | ping値 | レイテンシ |

| ネットワークシステムの性能に関する以下の文章の空欄A~Eに入る用語の組み合わせとして、最も適切なものを下記の解答群から選べ。 |

| 単位時間当たりに伝送可能なデータの最大容量を【A】という。【B】などが原因で、単位時間当たりの実際のデータ伝送量である【C】が低下する。伝送の速さは【C】だけでは決まらず、転送要求を出してから実際にデータが送られてくるまでに生じる通信の遅延時間である【D】が影響する。また、パケットロスや【E】は音声や映像の乱れを生じさせる。 |

信頼性

○エは選びづらいので、消去法で。

| × | →○ | |

| ×ア | シン | ファット |

| ×イ | ミラーリング | デュプレックス |

| ×ウ | 対等な関係にあるコンピュータを相互に直接接続し | 多数のコンピュータを連携させ |

| 中小企業においても、複数のコンピュータを用いてシステムを構築することが少なくない。 そのような場合のシステム構成に関する記述として、最も適切なものはどれか。 |

| ×ア クライアントサーバシステムのクライアントで、データの処理や保管などの多くの機能を担うように構成したシステムをシンクライアントシステムという。 ×イ システムを2 系統用意し、常に同じ処理を行わせ、その結果を相互に照合・比較することで高い信頼性を実現できるようにしたシステムをミラーリングシステムという。 ×ウ ネットワーク上で対等な関係にあるコンピュータを相互に直接接続し、データを送受信するように構成したシステムをグリッドコンピューティングシステムという。 〇エ 複数のコンピュータを相互に接続し、あたかも1 台の高性能なコンピュータのごとく利用できるように構成したシステムをクラスタリングシステムという。 |

他論点知識を混ぜてボケることも。

| × | →○ | |

| ×ア | (主語入れ替え) | スキーマの説明 |

| ×イ | (主語入れ替え) | 該当なし |

| ×ウ | (主語入れ替え) | 該当なし |

| 3 層クライアントサーバシステムは、現在の情報システム構成の中で最も主流となっているシステムの一つであるので、この特徴を把握しておく必要がある。 3 層クライアントサーバシステムに関する記述として、最も適切なものはどれか。 |

| ×ア インフラ層、プラットフォーム層、ソフトウェア層という3 層で構成するシステムをいう。 ×イ 概念レベル、外部レベル、内部レベルという論理的に異なる3 層に分けて構成するシステムをいう。 ×ウ ネットワーク層、サーバ層、クライアント層という3 種類のハードウェア層に分けて構成するシステムをいう。 ○エ プレゼンテーション層、ファンクション層、データベースアクセス層という機能的に異なる3 層で構成するシステムをいう。 |

×イオはわかるが、×アエは正直よくわからない。当問は正解○ウを選べればOKです。

| × | →○ | |

| ×ア | (主語入れ替え) | 構造化プログラミングの説明(難) |

| ×イ | (主語入れ替え) | ERPの説明 |

| ×エ | (主語入れ替え) | EA(Enterprise Architecture)の説明(難) |

| ×オ | (主語入れ替え) | DOAの説明 |

| 情報システムを開発する際には、基本的な考え方(アーキテクチャ)に基づいてなされることが多い。このような考え方の1 つにSOA がある。 SOA に関する記述として、最も適切なものはどれか。 |

| ×ア 順次・選択・繰返しの3 つの論理構造の組み合わせで、コンポーネントレベルで設計を行うというアーキテクチャである。 ×イ 生産・販売・物流・会計・人事などの基幹業務を統合し管理することで、全体最適を図るというアーキテクチャである。 ○ウ ソフトウェアの機能をサービスという部品とみなして、サービスのモジュールを組み合わせてシステムを構築するというアーキテクチャである。 ×エ ビジネスアーキテクチャ、データアーキテクチャ、アプリケーションアーキテクチャ、テクノロジーアーキテクチャの4 つの体系で分析して、全体最適の観点からシステム構築を検討するというアーキテクチャである。 ×オ 利用部門が要求するシステム開発に対して、データの構造や関係に合わせてシステムを開発するというアーキテクチャである。 |

フェイルセーフ、フェイルソフト辺りはひっかけやすいので、自分の言葉に直してまず理解。あとは試験当日の国語のセンスに賭けます。

| × | →○ | |

| ×ア | SRE | フォールトアボイダンス |

| ×イ | フェイルセーフ | フールプルーフ |

| ×ウ | フェイルソフト | フェイルオーバー |

| ×オ | フォールトマスキング | フェイルソフト |

| 近年、情報システムの信頼性確保がますます重要になってきている。情報システムの信頼性確保に関する記述として、最も適切なものはどれか。 |

| ×ア サイト・リライアビリティ・エンジニアリング(SRE)とは、Web サイトの信頼性を向上させるようにゼロから見直して設計し直すことである。 ×イ フェイルセーフとは、ユーザが誤った操作をしても危険が生じず、システムに異常が起こらないように設計することである。 ×ウ フェイルソフトとは、故障や障害が発生したときに、待機系システムに処理を引き継いで、処理を続行するように設計することである。 ○エ フォールトトレランスとは、一部の機能に故障や障害が発生しても、システムを正常に稼働し続けるように設計することである。 ×オ フォールトマスキングとは、故障や障害が発生したときに、一部の機能を低下させても、残りの部分で稼働し続けるように設計することである。 |

RAIDに0,1,5の3つあれば、0→1→5の順に進化するとわかる。再出題がありそうなシンプロビジョニングはこちらで覚えます。

| a | b | c | d | e | |

| ×ア | RAID0 | RAID1 | NAS | SAN | シンプロビジョニング |

| 〇イ | RAID0 | RAID1 | SAN | NAS | シンプロビジョニング |

| ×ウ | RAID0 | RAID5 | SAN | DAS | シックプロビジョニング |

| ×エ | RAID1 | RAID0 | DAS | NAS | シックプロビジョニング |

| ×オ | RAID1 | RAID5 | NAS | SAN | シックプロビジョニング |

| ストレージ技術に関する以下のa~eの記述とその用語の組み合わせとして、最も適切なものを下記の解答群から選べ。 |

| a RAID技術の1つで、ストライピングによって管理する方式。 b RAID技術の1つで、ミラーリングによって管理する方式。 c ファイバチャネルやTCP/IPなどの転送方式を利用して構築されたストレージ専用のネットワーク。 d 既存のネットワーク(LAN)に直接接続し、コンピュータなどからネットワークを通じてアクセスできるストレージ。 e ストレージを仮想化して割り当てておき、実データの増加に応じて物理的なストレージを増設する管理技術。 |

もう定番の主語入れ替え。×cのフォールトアボイダンスはやや古いH27第12問で出題がありました。

| × | →〇 | |

| ×b | フェイルソフト | フェイルオーバー |

| ×c | フェイルオーバー | フォールトアボイダンス |

| ×d | デュアルシステム | フェイルソフト(R3第20問×オ) |

| 情報システムの信頼性確保に関する記述の正誤の組み合わせとして、最も適切なものを下記の解答群から選べ。 |

| 〇a フールプルーフとは、ユーザが誤った操作をしても危険が生じず、システムに異常が起こらないように設計することである。 ×b フェイルソフトとは、故障や障害が発生したときに、待機系システムに処理を引き継いで、処理を続行するように設計することである。 ×c フェイルオーバーとは、一部の機能に故障や障害が発生しても、当該システムが正常に稼働し続けるように設計することである。 ×d デュアルシステムとは、故障や障害が発生したときに、一部の機能を低下させても、残りの部分で稼働し続けるように設計することである。 |

可用性他

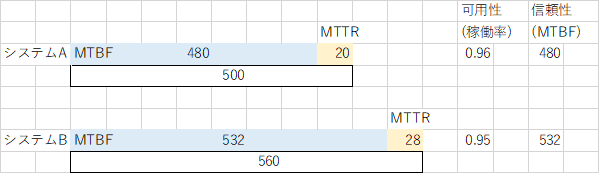

数値で定量化するのはイウの2択。頻出RASISはこの計算問題でバッチリ。

| ある中小企業では、情報システムの導入を検討している。最終的に、2 つの情報システム(AとB)を比較検討することになり、それぞれのRASIS(Reliability:信頼性、Availability:可用性、Serviceability:保守性、Integrity:保全性、Security:安全性)に注目することにした。 このとき、情報システムAの平均故障間隔(MTBF)は480 時間、平均修理時間 (MTTR)は20 時間であった。一方、情報システムBの平均故障間隔は532 時間、平均修理時間は28 時間であった。 これら2 つのシステムのRASIS に関する記述として、最も適切なものはどれか。 |

| ×ア 安全性は、システムAの方がシステムBよりも優れている。 〇イ 可用性は、システムAの方がシステムBよりも優れている。 ×ウ 信頼性は、システムAの方がシステムBよりも優れている。 ×エ 保全性は、システムAの方がシステムBよりも優れている。 |

やや難しめの初見正答率Cランク問題です。このパターンはR6年にほぼ確実に再出題されますが、かなり沢山あるので丸暗記は避けて語感で解きます。

| × | →○ | |

| ×ア | ロードバランサ | DNS(Domain Name Server)(下線部あべこべ) |

| ×ウ | 事前に設定された | その場の動的な |

| ×エ | 最速応答時間 | 最小接続数(リーストコネクション) |

| ×オ | ロードバランサが | (削除) |

| サーバへのアクセス集中はサーバのレスポンス低下を招き、著しく利便性を損なう可能性がある。そこで、ロードバランサ(負荷分散装置)を設置するなどして、適切に負荷を分散させる必要がある。 負荷分散に関する記述として、最も適切なものはどれか。 |

| ×ア DNSラウンドロビン方式とは、ロードバランサがDNS(Domain Name Server)の機能を持つことによってクライアントのリクエストを振り分ける方式のことである。 〇イ DSR(Direct Server Return)とは、クライアントからサーバへのリクエスト時にはロードバランサを経由させるが、サーバからクライアントへのレスポンス時にはロードバランサを経由せずに、クライアントにパケットを直接送る仕組みのことである。 ×ウ アダプティブ方式とは、事前に設定された割り当て比率に応じて、クライアントからのリクエストを振り分ける方式のことである。 ×エ 最速応答時間方式とは、接続数が最も少ないサーバに、クライアントからのリクエストを振り分ける方式のことである。 ×オ マルチホーミングとは、複数のISP(Internet Service Provider)と契約してインターネット接続回線を複数持つことであり、アクセスが集中してある回線で通信障害が発生したときに、ロードバランサが他の回線に切り替える仕組みのことである。 |

どんどん覚えます。

| × | →○ | |

| ×イ | (主語入れ替え) | トランザクション処理の説明 |

| ×ウ | (主語入れ替え) | オンラインリアルタイム処理〃 |

| ×エ | (主語入れ替え) | 対話型処理〃 |

| 給与計算や出荷数あるいは月次決算などの処理をコンピュータで、毎月バッチ処理する場合がある。 このような情報処理と同じ特徴を有する処理方式に関する記述として、最も適切なものはどれか。 |

| ○ア 金融機関などが入出金・送金などの処理を、一定期間や一定量ごとにまとめて実行する処理方式。 ×イ 入金と出金のように複数処理を連結した処理単位にまとめて管理することで、入金処理だけが終了して出金処理は失敗したというような、一部の処理だけが終了している状態を回避することができる処理方式。 ×ウ ポイントカードのポイント残高を精算直後に確認できるように、精算処理の要求が発生したときに即座に処理を実行し、その結果を返す処理方式。 ×エ 利用者とコンピュータがディスプレイなどを介して、あたかも対話するように処理を進める処理方式。 |

×deの下線部があべこべ。×cリファクタリングは、R3第18問(開発モデル)で出題済で、つい選びたくなるひっかけ。

| × | →○ | |

| ×c | リファクタリング | リプレイス |

| ×d | リフト&シフト | コンバージョン |

| ×e | コンバージョン | リフト&シフト |

| 企業は環境変化に対応するために、コンピュータシステムの処理能力を弾力的に増減させたり、より処理能力の高いシステムに移行させたりする必要がある。 以下の記述のうち、最も適切な組み合わせを下記の解答群から選べ。 |

| ○a システムを構成するサーバの台数を増やすことでシステム全体の処理能力を高めることを、スケールアウトという。 ○b システムを構成するサーバを高性能なものに取り替えることでシステム全体の処理能力を高めることを、スケールアップという。 ×c 既存のハードウェアやソフトウェアを同等のシステム基盤へと移すことを、リファクタリングという。 ×d パッケージソフトウェアを新しいバージョンに移行する時などに行われ、データやファイルを別の形式に変換することを、リフト&シフトという。 ×e 情報システムをクラウドに移行する手法の1 つで、既存のシステムをそのままクラウドに移し、漸進的にクラウド環境に最適化していく方法を、コンバージョンという。 |

| a | b | c | d | e | |

| ○ア | ○ | ○ | |||

| ×イ | ○ | × | |||

| ×ウ | ○ | × | |||

| ×エ | × | × | |||

| ×オ | × | × |

1-8プログラミング言語

cookieの語源は諸説あるので、リンクでどうぞ。

| × | →○ | |

| ×イ | Webサーバ | 自分のPC |

| ×ウ | 利用者独自 | 既定 |

| ×エ | Java | C++ |

| Web アプリケーションを開発するに当たっては、さまざまな開発言語や仕組みが必要になる。 Web アプリケーションの開発に利用する言語や仕組みに関する記述として、最も適切なものはどれか。 |

| ○ア Ajax は、Web ブラウザのJavaScript のHTTP 通信機能を利用して、対話型のWeb アプリケーションを構築する仕組みである。 ×イ Cookie は、Web サーバに対するアクセスがどの端末からのものであるかを識別するために、Web サーバの指示によってWeb サーバにユーザ情報などを保存する仕組みである。 ×ウ CSS は、タグによってWeb ページの構造を記述するマーク付け言語であり、利用者独自のタグを使って文書の属性情報や論理構造を定義できる。 ×エ Java は、C言語にクラスやインヘリタンスといったオブジェクト指向の概念を取り入れた言語であり、C言語に対して上位互換性を持つ。 |

Cookieは前年出題済なので、正答率が上がります。

| × | →○ | |

| ×a | 画像 | 情報 |

| ×c | サーバ側 | ユーザ側 |

| 中小企業診断士であるあなたは、Web アプリケーションで利用するCookie とは何かについて顧客から質問を受けた。 この質問に答えるためのCookie に関する説明として、最も適切なものの組み合わせを下記の解答群から選べ。 |

| ×a Web ページなどに埋め込まれた小さな画像であり、利用者のアクセス動向などの情報を収集する仕組みである。 ○b いつ、どのWeb サイトを見たかといった履歴や、パスワードなどのログイン情報などを利用者のPC やスマートフォンで使うブラウザごとに保存する仕組みである。 ×c いつ、どのWeb サイトを見たかといった履歴や、パスワードなどのログイン情報などをサーバ側に保存する仕組みである。 ○d 個人を特定する情報がCookie に含まれなくても、使う側の企業が他の名簿データなどと組み合わせれば、個人を特定できる可能性がある。 |

| a | b | c | d | |

| ×ア | × | ○ | ||

| ×イ | × | × | ||

| ○ウ | ○ | ○ | ||

| ×エ | × | ○ |

近年、AIの開発言語として需要と注目が高まるPhthon。どこと何が違うか程度を押さえます。

| × | →○ | |

| ×ア | 動作する | 動作しないことが多い |

| ×イ | (主語入れ替え) をサポートしていない | C++やJavaの説明 との連携が弱い |

| ×エ | (主語入れ替え) | SQLの説明 |

| ×オ | (主語入れ替え) | Prologの説明(暗記不要) |

| データ分析や機械学習を容易に行うことができるプログラミング言語であるPython の利用が拡大している。 Python に関する記述として、最も適切なものはどれか。 |

| ×ア Python2.x で動作するプログラムは全て、Python3.x でも動作する。 ×イ オブジェクト指向のプログラミング言語であり、関数型プログラミングをサポートしていない。 ○ウ クラスや関数、条件文などのコードブロックの範囲はインデントの深さによって指定する。 ×エ データの操作や定義を行うための問い合わせ言語である。 ×オ 論理プログラミング言語であり、プログラムは宣言的に表現される。 |

長文なので大変ですが、正答率A=落ち着けば当たる問題。×エは60分⇔90分なので、「等しくない」が正です。

| ある値(value)を何らかのキー(key)を付けて記憶するデータ構造は、さまざまなプログラミング言語で利用可能である。 Python においては、辞書(dictionary)と呼ばれるデータ型が組み込まれている。辞書は、「キー: 値」という形のペアの集合であり、 {キー1: 値1, キー2: 値2, …, キーn: 値n} のように、「キー: 値」の各ペアをカンマで区切り、{ } で囲むことで定義できる。 |

| 例えば、 mis = {"科目名":"経営情報システム", "試験時間":"60 分"} として辞書mis を定義でき、mis["科目名"] でキー"科目名" に対応する値である"経営情報システム" を、また、mis["試験時間"] でキー"試験時間" に対応する値である"60 分" を参照することができる。なお、次のように、値には辞書型のデータも指定することができる。 employee = { "E001":{"氏名":"中小太郎", "部門":"財務部"}, "E002":{"氏名":"診断次郎", "部門":"総務部"}} この場合、employee["E001"]["氏名"] で"中小太郎" を参照することができる。 |

| いま、次のようにexam を定義するとき、値の参照に関する記述として、最も不適切なものを下記の解答群から選べ。 exam = { "A":{"科目名":"科目A", "試験時間":"60 分", "配点":"100 点"}, "B":{"科目名":"科目B", "試験時間":"60 分", "配点":"100 点"}, "C":{"科目名":"科目C", "試験時間":"90 分", "配点":"100 点"}, "D":{"科目名":"科目D", "試験時間":"90 分"}, "E":{"科目名":"科目E", "試験時間":"60 分", "配点":"100 点"}, "F":{"科目名":"科目F", "試験時間":"60 分", "配点":"100 点"}, "G":{"科目名":"科目G", "試験時間":"90 分"} } |

| 〔解答群〕 ○ア exam["A"]["試験時間"] の値とexam["B"]["試験時間"] の値は等しい。 ○イ exam["C"]["配点"] の値は、"100 点" である。 ○ウ exam["D"] に、キー"配点" は存在しない。 ×エ exam["E"]["試験時間"] の値とexam["G"]["試験時間"] の値は等しい。 ○オ exam["F"]["科目名"] の値は、"科目F" である。 |

JavaからPython、ビジュアルプログラミング言語まで幅広く学べる、良問です。

| × | →○ | |

| ×ア | であり | でないが |

| ×イ | Perl | Ruby |

| ×ウ | LISP | 他の外部ライブラリ |

| ×オ | Ruby | Scratch |

| プログラミング言語には多くの種類があり、目的に応じて適切な選択を行う必要がある。 プログラミング言語に関する記述として、最も適切なものはどれか。 |

| ×ア JavaScript はJava のサブセットであり、HTML ファイルの中で記述され、動的なWeb ページを作成するために用いられる。 ×イ Perl は日本人が開発したオブジェクト指向言語であり、国際規格として承認されている。 ×ウ Python はLISP と互換性があり、機械学習などのモジュールが充実している。 ○エ R は統計解析向けのプログラミング言語であり、オープンソースとして提供されている。 ×オ Ruby はビジュアルプログラミング言語であり、ノーコードでアプリケーションソフトウェアを開発することができる。 |

過去問と同じ選択肢を、リサイクルして繰り返し出題します。×dはR1第3問と同じ。

| × | →〇 | |

| ×b | Webサーバ | ユーザー側のPCに |

| ×d | Phthon | C++ |

| Web アプリケーション開発に用いられる言語や技術に関する記述の正誤の組み合わせとして、最も適切なものを下記の解答群から選べ。 |

| 〇a Ajax は、Web ブラウザのJavaScript のHTTP 通信機能を利用して、対話型のWeb アプリケーションを構築する技術である。 ×b Cookie は、Web サーバに対するアクセスがどの端末からのものであるかを識別するために、Web サーバの指示によってWeb サーバにユーザ情報などを保存する技術である。 〇c CSS は、HTML やXML の要素をどのように表示するかを指示する仕様の1つで、表示クライアント側で処理される。 ×d Python は、C言語にクラスやインヘリタンスといったオブジェクト指向の概念を取り入れた言語であり、C言語に対して上位互換性を持つ。 |

| a | b | c | d | |

| ×ア | 正 | 正 | 正 | 誤 |

| 〇イ | 正 | 誤 | 正 | 誤 |

| ×ウ | 誤 | 正 | 正 | 正 |

| ×エ | 誤 | 正 | 誤 | 誤 |

| ×オ | 誤 | 誤 | 正 | 正 |

今日のまとめ

キーワード回収業で合格率2割に届く事実は揺るがない。そしてそれ以外の加点基準はD社や官が決めるのでなく、毎年の答案9,000枚+試験委員46名の総意で決まるのです。